7 фактов: «Хранилище взломанных инструментов ЦРУ из Vault 7» от WikiLeaks

- 1. Взломы ЦРУ; Новости в 11

- 2. Силиконовая долина сопротивляется предложению Ассанжа

- 3. Ложные флаги не найдены

- 4. Антивирусная проверка: никаких бэкдоров

- 5. Android в большей степени, чем iOS

- 6. Прошивка под угрозой - сканируй

- 7. Мы фиш Фуд

Anti-Malware , Кибер-безопасности , Потери данных

Прошивка и Android под огнем, но ложные флаги не найдены Мэтью Дж. Шварц ( euroinfosec ) • 10 марта 2017 г.

Дамп Vault7 выпущен WikiLeaks подробно рассказывается о предполагаемом «хакерском арсенале» ЦРУ в 8 761 документе и файлах, в которых подробно описываются различные инструменты и возможности эксплойтов.

Смотрите также: Вебинар | Ключевые тенденции в платёжном анализе - машинное обучение для предотвращения мошенничества

Утечка информации произошла с 2013 по 2016 год, но кто ее утек и почему - остается открытым вопросом.

В то же время WikiLeaks заявляет, что выпускает «крупнейшую разведывательную публикацию в истории», поскольку считает, что «кибервойны» представляют собой серьезную угрозу распространения », подразумевая, что разведывательное агентство безответственно собирать код атаки.

Вот как эксперты по информационной безопасности отреагировали на претензии WikiLeaks, а также на дамп и содержащуюся в нем информацию.

1. Взломы ЦРУ; Новости в 11

WikiLeaks говорит, что утечка информации предназначена «для того, чтобы инициировать публичные дебаты о безопасности, создании, использовании, распространении и демократическом контроле над кибер-оружием».

Но многие эксперты по безопасности отреагировали на утечку, сказав, что, по сути, это показывает, что ЦРУ делает то, для чего было предназначено - собирать разведданные, чтобы помочь президенту и высокопоставленным правительственным чиновникам США принимать самые лучшие решения по национальной безопасности с помощью разнообразных решений. из средств.

«Работа ЦРУ включает в себя слежку за целями, которые могут иметь различную электронику. Это именно тот набор инструментов, который вы ожидаете от них», - криптограф Мэтт Блейз Об этом сообщил в Twitter адъюнкт-профессор компьютерных и информационных наук в Университете Пенсильвании, комментируя типы инструментов атаки, обнаруженных в дампе Vault 7.

«Это не какой-то глубокий секрет, что это работа ЦРУ. Я думаю, что это может быть на их веб-странице», - добавляет он.

2. Силиконовая долина сопротивляется предложению Ассанжа

Многие из конкретных эксплойтов были устранены из-за утечек. Ассанж на пресс-конференции в прямом эфире из посольства Эквадора в Лондоне, где он запрашивал дипломатическое убежище с 2012 года, сказал, что его организация поделится подробностями уязвимости напрямую с пострадавшими фирмами.

«Мы решили поработать с ними, чтобы предоставить им некоторый эксклюзивный доступ к некоторым имеющимся у нас техническим деталям, чтобы можно было выпустить исправления», - сказал Ассанж.

В ответ на предложение WikiLeaks работать напрямую с производителями, консультант по кибербезопасности в Дублине Брайан Хонан , который консультирует правоохранительную разведывательную службу ЕС Europol, сообщает через Twitter, что он показывает, «как WikiLeaks пытается снова заявить о себе».

По крайней мере, некоторые деятели технологической отрасли отклонили это приглашение и поставили под сомнение мотивы Ассанжа, заявив, что они видят его - невольно или нет - содействие геополитической программе России ,

Томас Рид, профессор исследований в области безопасности в Королевском колледже Лондона, спрашивает, почему WikiLeaks решил сбросить эти данные сейчас. «В недавнем прошлом они тщательно рассчитывали релизы для достижения политического эффекта» он говорит через твиттер

Преднамеренно или иным образом, утечки были использованы консервативными американскими комментаторами, такими как ведущий Fox TV News Шон Хэннити, чтобы поставить под сомнение приписывание правительством США вмешательства президента в выборы 2016 года в Россию.

3. Ложные флаги не найдены

WikiLeaks, в сводке информации Vault 7, говорит, что команда UMBRAGE - часть подразделения удаленных устройств ЦРУ - «собирает и поддерживает обширную библиотеку методов атаки,« украденных »из вредоносных программ, созданных в других штатах, включая Российскую Федерацию». Непонятно, почему это выделяет Россию.

WikiLeaks также заявляет: «С UMBRAGE и связанными с ним проектами ЦРУ может не только увеличить общее количество типов атак, но и неверно указать атрибуцию, оставив« отпечатки пальцев »групп, из которых были украдены методы атаки». Он отмечает, что возможности, обнаруженные в утечке, варьируются от кейлоггеров и сбора паролей до захвата веб-камеры и уничтожения данных.

Но эксперты по безопасности говорят, что нет ничего, что могло бы подтвердить утверждение WikiLeaks о том, что ЦРУ пытается выполнить любые подобные операции с ложным флагом с использованием этих компонентов вредоносного ПО.

«В утечках CIA # Vault7 нет ничего, что могло бы поставить под сомнение сильную атрибуцию, как, например, ответственность России за взломы DNC», - говорит он. Роберт Грэм , Генеральный директор наступательной исследовательской фирмы Errata Security, в своем блоге.

Согласно документам ЦРУ, Команда UMBRAGE «поддерживает библиотеку методов разработки приложений, заимствованную из вредоносных программ в дикой природе», и что «цель этого хранилища состоит в том, чтобы предоставить функциональные фрагменты кода, которые можно быстро объединить в пользовательские решения».

«Что мы можем окончательно сказать из доказательств в документах, так это то, что они создают фрагменты кода для использования в других проектах и повторно используют методы в коде, который они находят в Интернете», Грэхем говорит перехват. «В других местах они говорят о скрывающихся атаках, поэтому вы не можете видеть, откуда они идут, но нет конкретного плана провести операцию под фальшивым флагом. Они не пытаются сказать:« Мы собираемся сделать так, чтобы Россия выглядела как Россия ». .»

4. Антивирусная проверка: никаких бэкдоров

Из обнаруженных документов видно, что ЦРУ использовало эксплойты для антивирусного программного обеспечения, включая инструменты, разработанные финской компанией по безопасности F-Secure. Энди Патель, Cyber Gandalf из F-Secure - фактическая должность - отвечает за создание большей части этого программного обеспечения. Он говорит, что F-Secure рассматривает «очень серьезно» обвинения, содержащиеся в дампе, что есть «обходной путь» для антивирусного программного обеспечения F-Secure.

Обнаружение ошибок в продукте безопасности не является необычным (см. Да, Вирджиния, даже программное обеспечение безопасности имеет недостатки ).

Если есть одна сторона утечки данных - и нет, фирма заявляет, что не планирует выплачивать вознаграждение за ошибки ЦРУ - это то, что она не показывает сговора между ЦРУ и антивирусными поставщиками. «Как вы можете видеть, противники национального государства должны приложить усилия, чтобы обойти наши продукты, как киберпреступники», - говорит Патель.

5. Android в большей степени, чем iOS

Утечки ЦРУ, которые включают информацию, появившуюся еще в 2016 году, показывают, что спецслужба накопила эксплойты для мобильных операционных систем, включая Apple iOS и Google Android. И оба технологических гиганта отреагировали на утечки.

Apple говорит, что считает, что многие из обнаруженных эксплойтов были исправлены, начиная с последней версии iOS. Пресс-секретарь сообщает ISMG в своем заявлении: «Наши продукты и программное обеспечение предназначены для быстрой передачи обновлений безопасности в руки наших клиентов, причем почти 80 процентов пользователей используют последнюю версию нашей операционной системы».

Google также говорит, что также продолжает анализировать утечки. «Мы уверены, что обновления безопасности и защиты в Chrome и Android уже защищают пользователей от многих из этих предполагаемых уязвимостей», - сказала Хизер Адкинс, директор Google по информационной безопасности и конфиденциальности. Новости BuzzFeed ,

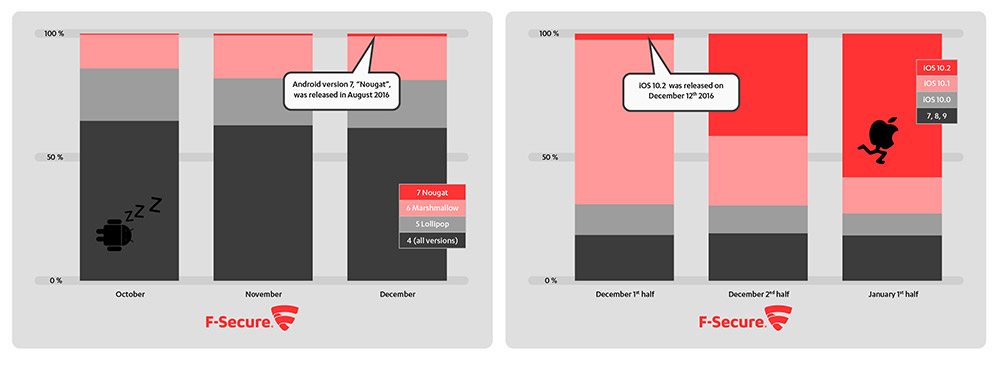

Скорость, с которой обновления Google Android (слева) и Apple iOS (справа) попадают на устройства конечных пользователей.

Но большинство пользователей Android просто не получают обновления безопасности и ОС, и это делает их уязвимыми для эксплуатации их устройств через известные недостатки, согласно данным, собранным F-Secure через своих клиентов VPN. «Вот большая проблема - хотя последняя версия ОС Android может быть безопасной - версия Android, фактически установленная на подавляющем большинстве телефонов, - нет. Шон Саллиан консультант по безопасности в F-Secure, в блоге.

Чтобы обеспечить максимальную безопасность и конфиденциальность, пользователям Android необходимо «тщательно выбирать свое оборудование», говорит он. «В настоящее время только несколько избранных поставщиков сосредоточены на предоставлении ежемесячных обновлений безопасности Google для конечных пользователей».

6. Прошивка под угрозой - сканируй

Некоторые из утекших возможностей атаки выявили эксплойты, нацеленные на уязвимости прошивки. Чтобы гарантировать, что встроенное ПО не будет подделано, исследователи Intel Security Кристияан Бик и Радж Самани «разработали простой модуль для среды CHIPSEC, который можно использовать для проверки целостности исполняемых файлов встроенного ПО EFI на потенциально уязвимых системах», - говорят они. , Открытый исходный код Рамки CHIPSEC может использоваться для оценки безопасности и целостности различных типов оборудования, BIOS и платформ.

Их новый модуль CHIPSEC также может использоваться для сканирования на наличие вредоносного программного обеспечения EFI для систем Mac OS X, которое называется DarkMatter.

«Вредоносное ПО EFI - это новый рубеж для скрытых и постоянных атак, которые могут использоваться искушенными противниками для проникновения и сохранения в организациях и национальной инфраструктуре в течение очень долгого времени», - говорится в сообщении в блоге. «Используйте открытый код CHIPSEC для защиты от этой угрозы и обеспечения безопасности».

7. Мы фиш Фуд

Атаки со стороны государства и беспокойство по поводу недостатков нулевого дня давно беспокоили наблюдателей за кибербезопасностью. Без сомнения, вооруженные подвиги - сексуальные штучки.

Но давний совет о том, чтобы быть целью разведывательного агентства, остается в силе. То есть, если вы цель, то примите меры предосторожности. Для всех остальных сфокусируйте свои приоритеты. На фронте взлома это означает, что нужно остерегаться фишинговые атаки и защита ваших паролей, говорит эксперт по операционной безопасности, известный как Grugq , который рекомендует использовать менеджер паролей, как давно сделали многие другие эксперты по безопасности.

И не забывайте обновлять программное обеспечение, говорит Руна Сандвик директор по информационной безопасности The New York Times через Twitter. «Если бы мы говорили о паролях, двухфакторных и обновлениях столько же, сколько о 0days и национальных государствах», - говорит Сандвик.

Похожие

Главная новости - украшения и аксессуары - Make Happy Day... вятся магазины с украшениями и аксессуарами для дизайна интерьера, и я могу проводить в них часы. Однако я обычно оставляю их с пустыми руками, потому что прежде чем что-либо покупать, я должен быть абсолютно уверен. Украшения, аксессуары, гаджеты или все новые товары для дома, на которые я решил купить, должны быть либо необходимыми, либо полезными, либо иметь что-то во мне, что заставляет меня хотеть их иметь. Из этих трех принципов чаще всего я верен первым двум, поэтому прежде чем что-то Почему не антивирус на вашем iPad или iPhone?

IPad подойдет большинству пользователей во всем мире. Это влечет за собой некоторые риски, само устройство может выдержать избиение. И все же у большинства пользователей есть чехол или чехол для защиты устройства от самых серьезных ударов. С защитой снаружи все хорошо. На самом деле странно, что устройство плохо защищено внутри. На одном 15 лучших антивирусных приложений и лучших антивирусных приложений для Android!

Антивирусные Android-приложения остаются одним из самых популярных типов приложений на Android. Как правило, вам не нужно антивирусное приложение, если вы играете в него безопасно, загружаете только приложения из Play Store и оставляете настройки безопасности включенными. Украинский не будут наказывать за обход запрета ВКонтакте и Одноклассников - СНБО

За вход в ВКонтакте украинский не будут наказывать / фото Nashgorod Пользователей и провайдеры не будут наказывать, если вход на пидсанкцийни российские сайты ВКонтакте, Одноклассники и Mail.ru предпринята по инструкции по обходу блокировки этих ресурсов. Об этом заявил руководитель Службы по вопросам информационной безопасности Аппарата СНБО Валентин Петров, iPhone на Android: полное руководство по переключению

Итак, вы готовы оставить свой iPhone для более зеленых пастбищ - в частности, ярко-зеленого оттенка экосистемы Android от Google. Конечно, это важный шаг, но он не должен быть пугающим. Помимо различий в уровне поверхности, у Android и iOS действительно много общего - и с правильными шагами вы можете переключаться с iPhone на устройство Android, не теряя ничего значительного (включая ваше здравомыслие). Прочтите это простое в использовании руководство, и вы быстро и без Как заработать деньги в Интернете

... водства для маркетинга и онлайн-бизнеса? Или вы просто хотите, чтобы рабочие стратегии, тактики, инструменты и шаблоны применялись в вашем бизнесе? А может быть, вы пытаетесь сделать больше за меньшее время? Проверьте наши последние новости премиальные материалы и руководства и если вы думаете, что они того стоят, Как защитить свой багаж от потери

Есть старая шутка: Пассажир приходит на регистрацию и спрашивает, могут ли авиакомпании отправить свою первую сумку в Кливленд, вторую - в Нью-Йорк, а третью - в Канзас-Сити? »Официальный отвечает:« Я не могу этого сделать, потому что вы летите в Лос-Анджелес ». он отвечает: «Почему бы и нет? Ты сделал это на прошлой неделе! Наверное, каждый, кто путешествовал на самолете, задавался вопросом, как правильно обезопасить свой багаж от повреждений или утери. Правильно закрепленный YouTube для бизнеса: создание и продвижение видеоканалов

Продвижение в YouTube - один из явных трендов, который продолжит набирать обороты. Это хорошее дополнение к общей маркетинговой стратегии, с помощью которого можно повысить узнаваемость бренда в среде целевой аудитории, получить дополнительные продажи и лиды. Создание и развитие видеоканала сложно назвать легкой задачей. Но это только одна из причин, почему многие владельцы бизнеса все еще игнорируют этот канал. Другая проблема в том, что далеко не всем пока понятно, какую выгоду из Исповедь параноика: можно уйти от Google?

Производители оборудования и программного обеспечения пытаются подсадить нас на «иглу» своих разработок, предлагая широкий и тщательно продуманный комплекс продуктов и сервисов. Иногда, как в случае с Google или Apple, их сети охватывают нас настолько прочно, что мы сами не замечаем, насколько наша жизнь зависящее от них. Найтин Кока (Nithin Coca), freelance-журналист, попытался прекратить пользоваться сервисами только одной компании - Google. Задача, на первый взгляд казалось простым, унесло ТЕСТ: Sony Xperia XZ

Модели Sony Xperia меняются. Ранее в этом году они отказались от серии Xperia Z в пользу Xperia X и внезапно водонепроницаемость перестала быть чем-то, что вы видели на моделях. Прошло довольно много времени, прежде чем выпущенные модели появились на рынке, и всего через несколько месяцев Xperia X Performance появился в продаже, пришло время 8 отличных советов по Google Maps для Android и iOS

... время освоить новое приложение Google Maps. Старый, немного неуклюжий интерфейс Google Maps был заменен более плоским, более современным взглядом. Ваши любимые функции, вероятно, все еще там, но некоторые теперь прячутся внутри откидных ящиков или за совершенно новыми кнопками меню. Это объясняет, почему, например, просмотр улиц не отображается сразу при поиске по адресу, или почему при вводе ok карты в строку поиска Карт - команда, которая использовала сохранение текущей карты для автономного

Комментарии

Это странная ситуация для обзора; обычно, когда мы рассматриваем S-вариант iPhone, мы задаемся вопросом: лучше ли он, чем теперь более дешевая модель предыдущего года?Это странная ситуация для обзора; обычно, когда мы рассматриваем S-вариант iPhone, мы задаемся вопросом: лучше ли он, чем теперь более дешевая модель предыдущего года? Однако в 2018 году Apple приняла решение прекратить выпуск iPhone X, поэтому, хотя мы можем проводить сравнения, они не помогут вам сделать осознанный выбор (если только вы не сможете выбрать один из них, пока есть запасы). Обновление: iPhone XS имеет новый конкурс в виде Samsung Galaxy Чем ты занимаешься?

Чем ты занимаешься? Вы смотрите на карту, которая показывает вам путь, по которому нужно следовать, и сразу же вы чувствуете, что у вас есть город на ладони. Наш ум тоже может быть нанесен на карту, и мы можем следовать его путям. Карта ума - это эффективный инструмент для уточнения и анализа сложных концепций, поиска решений и разработки новых идей. В этом посте мы объясняем, как создавать интеллектуальные карты, которые следуют принципам Тони Бузана. Мы рассмотрим Быть на уровень выше, чем 95% других игроков в нише - разве это не круто?

Быть на уровень выше, чем 95% других игроков в нише - разве это не круто? Если сможете еще и выдавать качественный видеоконтент регулярно, то даже очень. Типы видео можно создавать: идеи на заметку Так как мы здесь говорим о бизнесе, то вариант с полноценными видеоклипами, как у именитых исполнителей, давайте оставим тем, кто на этом зарабатывает. А рассмотрим именно те варианты, которые под силу практически любому из нас. Нужно будет потратить некоторое время на подготовку, Как мы можем зажечь это, чтобы передать эмоции, которые испытывают оба персонажа в данный момент?

Как мы можем зажечь это, чтобы передать эмоции, которые испытывают оба персонажа в данный момент? Все происходит из этого единого кадра. Наша ключевая рама для огромного поворотного момента в Need for Speed изначально имела профиль шириной 3/4 сзади автомобиля, врезавшегося в другой на скорости 200 миль в час, и передний автомобиль дрейфовал вбок, словно лист бумаги, летящий в воздух и задний автомобиль. вождение прямо под ним. ОК, это был наш ключевой кадр. Не видите вкладку активной темы?

Не видите вкладку активной темы? Во время тестирования WordPress 4.9 я тоже испытывал то же самое. Благодаря Уэстон Рутер для быстрого ответа и помог мне найти обходной путь. Если вы внесли несколько изменений в настройщик, но не отменили и не опубликовали изменения, вы не сможете увидеть вкладку « Активные темы ». Сначала нужно отменить или опубликовать настройки темы, чтобы отобразить вкладку С таким множеством факторов, влияющих на ваши игровые способности WOW, как вы можете выбрать идеальную игровую мышь, не увеличивая ваш бюджет?

С таким множеством факторов, влияющих на ваши игровые способности WOW, как вы можете выбрать идеальную игровую мышь, не увеличивая ваш бюджет? Вы можете, если вы приоритизируете свои требования. Поставьте количество кнопок и дизайн в качестве главного приоритета. Комфорт, посадка, скорость опроса и расстояние отрыва находятся ниже в списке, но одинаково важны. Найдите мышь, которая удовлетворяет четырем основным требованиям, и вы не должны превышать свой бюджет. Проверьте новые Не видите кнопку «Режим компаса» в режиме просмотра улиц?

Не видите кнопку «Режим компаса» в режиме просмотра улиц? Нажмите на экран один раз, чтобы он появился. 8. Точно настройте ваши направления Бен Паттерсон Скажите Google Maps ваши транспортные предпочтения - метро? Автобус? Ходить? - и он соответствующим Действительно альтернативные продукты не хуже Google?

Действительно альтернативные продукты не хуже Google? Некоторые из приложений даже лучше! Например, Jitsi Meet очень хорошо работает и требует меньшей пропускной способности интернет-канала, и более дружественный к платформ по сравнению с Hangouts. Firefox является более стабильным и потребляет меньше оперативной памяти, чем Chrome. Календарь Fastmail гораздо лучше интегрируется с часовым поясом. Далее, ProtonMail по функциональности приближается к Gmail, но не имеет Итак, давайте не будем говорить о вещах, которые остались незаметно на смертном одре, и посмотрим, что представляет собой этот «новый стандарт» для зарабатывания денег в Интернете?

Итак, давайте не будем говорить о вещах, которые остались незаметно на смертном одре, и посмотрим, что представляет собой этот «новый стандарт» для зарабатывания денег в Интернете? Что это за новый подход к зарабатыванию денег в Интернете? «Новый» стандарт для прибыли из Интернета Как и большинство новых вещей, новый стандарт Exe все еще не устранена?

exe все еще не устранена? Пожалуйста, обращайтесь к нам в любое время в социальных сетях за дополнительной помощью: Дополнительное предложение для WinThruster от Solvusoft | EULA | политика конфиденциальности | термины | Удалить Должны ли мы объявлять новые миксины для каждого нового случая?

Должны ли мы объявлять новые миксины для каждого нового случая? Конечно, нет, мы можем добиться того же с параметрическими миксинами. Они напоминают функции, потому что вы создаете не только миксин, но и добавляете переменную, которую можно передать при вызове. Давайте перепишем пример с радиусом границы, чтобы посмотреть, как это делается. .ounded_corners (@radius) {-webkit-border-top-left-radius: @radius; -webkit-border-top-right-radius: @radius; -moz-border-radius-topleft:

Водства для маркетинга и онлайн-бизнеса?

Или вы просто хотите, чтобы рабочие стратегии, тактики, инструменты и шаблоны применялись в вашем бизнесе?

А может быть, вы пытаетесь сделать больше за меньшее время?

Он отвечает: «Почему бы и нет?

Это странная ситуация для обзора; обычно, когда мы рассматриваем S-вариант iPhone, мы задаемся вопросом: лучше ли он, чем теперь более дешевая модель предыдущего года?

Чем ты занимаешься?

Быть на уровень выше, чем 95% других игроков в нише - разве это не круто?

Как мы можем зажечь это, чтобы передать эмоции, которые испытывают оба персонажа в данный момент?

Не видите вкладку активной темы?

Не видите вкладку активной темы?